Żarłacz biały ma się coraz lepiej

23 czerwca 2014, 11:28Naukowcy z amerykańskiego rządowego National Marine Fisheries Service poinformowali o wzroście liczby żarłaczy białych u atlantyckich wybrzeży USA. To bardzo dobra wiadomość, świadcząca o skuteczności prowadzonych od początku lat 90. programów ochrony gatunku

XP nie chce odejść i rośnie

3 marca 2015, 09:35W kwietniu ubiegłego roku Microsoft zakończył – i tak wyjątkowo długie – wsparcie dla systemu Windows XP. Wygląda jednak na to, że jego użytkownicy nie mają zamiaru rezygnować z przestarzałego OS-u, dla którego nie są już publikowane poprawki bezpieczeństwa

Grupa komet przesłania światło gwiazdy?

15 października 2015, 18:03Teleskop Kosmiczny Keplera odkrył gwiazdę, wokół której prawdopodobnie krąży duża grupa komet. Niezwykły wzorzec przygasania gwiazdy został zauważony na danych z Keplera przez internautów biorących udział w międzynarodowym projekcie poszukiwania egzoplanet

Polscy tropiciele mionów zwiększają potencjał badawczy LHC

4 sierpnia 2016, 05:52Za błyskawiczne wskazanie najciekawszych zdarzeń w detektorze CMS, jednym z głównych eksperymentów przy LHC, odpowiada specjalny system selekcji. Pełniący kluczową rolę w poszukiwaniu nowych zjawisk fizycznych układ został gruntownie zmodernizowany przez fizyków i inżynierów z Polski.

NICER – wyjątkowy instrument na Międzynarodowej Stacji Kosmicznej

18 lipca 2017, 11:08Na Międzynarodowej Stacji Kosmicznej rozpoczęło pracę wyjątkowe urządzenie, Neutron star Interior Composition Explorer (NICER). Jego zadaniem jest badanie gwiazd neutronowych, najbardziej gęstych obiektów we wszechświecie.

Polski laser na swobodnych elektronach coraz bliżej

10 lipca 2018, 06:22Projekt PolFEL polskiego lasera na swobodnych elektronach przygotowany przez konsorcjum ośmiu jednostek naukowych uzyska finansowanie z Programu Operacyjnego Inteligentny Rozwój. Decyzja o przeznaczeniu na ten cel kwoty ponad 118 mln. zł dotarła do NCBJ, gdzie powstać ma nowe urządzenie badawcze

Kreatywność to nie tylko cecha młodych naukowców

2 maja 2019, 09:17Kreatywność nie jest cechą tylko ludzi młodych. Analiza danych dotyczących laureatów Nagrody Nobla w dziedzinie ekonomii ujawniła istnienie dwóch szczytów kreatywności – jeden przypada na początek kariery, a drugi, częstszy, w późniejszym okresie życia.

Wysoce niepewne szacunki dotyczące liczby zwierząt zabitych w australijskich pożarach

7 stycznia 2020, 10:00Podawana liczba 480 milionów zwierząt, które miały zginąć w wyniku pożarów w Australii, jest wysoce niepewna. Profesor Chris Dickman, ekspert ds. australijskiej bioróżnorodności, wyjaśnia, w jaki sposób przeprowadził swoje szacunki.

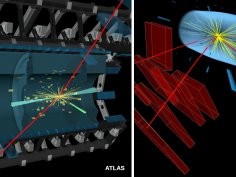

Nowe sposoby obserwacji bozonu Higgsa

28 czerwca 2020, 05:12Podczas konferencji Large Hadron Collider Physics 2020 eksperymenty ATLAS i CMS przedstawiły najnowsze wyniki dotyczące rzadkich sposobów rozpadu bozonu Higgsa produkowanego na Wielkim Zderzaczu Hadronów w CERN. Nowe kanały obejmują rozpady Higgsa na bozon Z, współodpowiedzialny za słabe oddziaływania jądrowe, oraz inną cząstkę, jak również rozpady na cząstki „niewidzialne”.

Algorytm znajduje pronowotworowe geny, o których naukowcy nie mieli pojęcia

13 kwietnia 2021, 10:49W Niemczech stworzono algorytm, który identyfikuje geny biorące udział w powstawaniu nowotworów. Naukowcy zidentyfikowali dzięki niemu 165 nieznanych dotychczas genów zaangażowanych w rozwój nowotworu. Co bardzo istotne, algorytm ten identyfikuje również geny, w których nie doszło do niepokojących zmian w DNA